6 月 28 日,昨日一种名为“Petya”的新型勒索病毒席卷了欧洲,乌克兰等国家,多家银行和公司,包括政府大楼的电脑都出现问题。腾讯云鼎实验室发布预警公告,称相关样本已经在国内出现。

云鼎实验室表示,这是一种类似于“WannaCry”的勒索病毒新变种,传播方式与“WannaCry”类似,其利用 EternalBlue(永恒之蓝)和 OFFICE OLE 机制漏洞(CVE-2017-0199)进行传播,同时还具备局域网传播手法。

以下为预警公告全文:

6 月 27 日,一种名为“Petya”的新型勒索病毒席卷了欧洲,乌克兰等国家,多家银行和公司,包括政府大楼的电脑都出现问题。

同时,在 27 号 18 点左右,腾讯云鼎实验室发现相关样本在国内出现,腾讯云已第一时间启动用户防护引导,到目前为止,云上用户尚无感染案例,但建议没打补丁用户尽快打补丁避免感染风险。

经云鼎实验室确认,这是一种类似于“WannaCry”的勒索病毒新变种,传播方式与“WannaCry”类似,其利用 EternalBlue(永恒之蓝)和 OFFICE OLE 机制漏洞(CVE-2017-0199)进行传播,同时还具备局域网传播手法。

腾讯云主机防护产品云镜已第一时间检测该蠕虫,云鼎实验室将持续关注该事件和病毒动态,第一时间更新相关信息,请及时关注,修复相关漏洞,避免遭受损失。

病毒特征

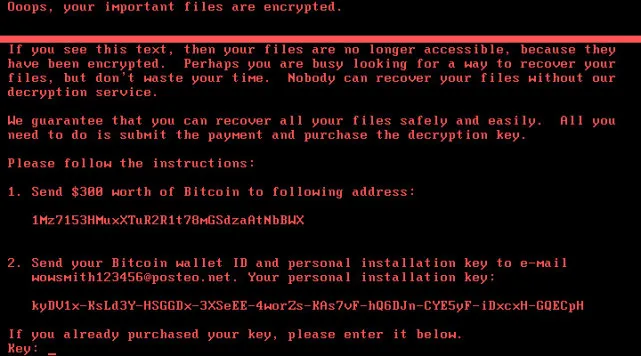

在中了该病毒后,电脑将会被锁住,出现以下勒索提示信息,并要求支付 300 美元的比特币才能解锁。

影响范围

通过分析,我们发现病毒采用多种感染方式,其中通过邮件投毒的方式有定向攻击的特性,在目标中毒后会在内网横向渗透,通过下载更多载体进行内网探测。

网络管理员可通过,监测相关域名/IP,拦截病毒下载,统计内网感染分布:

84. 200.16.242

111. 90.139.247

185. 165.29.78

111. 90.139.247

95. 141.115.108

COFFEINOFFICE.XYZ

french-cooking.com

网络管理员可通过如下关键 HASH 排查内网感染情况:

415fe69bf32634ca98fa07633f4118e1

0487382a4daf8eb9660f1c67e30f8b25

a1d5895f85751dfe67d19cccb51b051a

71b6a493388e7d0b40c83ce903bc6b04

防护方案

经过确认,勒索病毒是利用 EternalBlue 进行传播,可以采用以下方案进行防护和查杀:

1、腾讯云用户请确保安装和开启云镜主机保护系统,云镜可对海量主机集中管理,进行补丁修复,病毒监测。

2、更新 EternalBlue&CVE-2017-0199 对应漏洞补丁

补丁下载地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

3、终端用户使用电脑管家进行查杀和防护

电脑管家已支持对 EternalBlue 的免疫和补丁修复,也支持对该病毒的查杀,可以直接开启电脑管家进行防护和查杀。