可能在你眼中,路由器只是身居墙角一隅,默默积尘、垂垂老矣的小玩意。正因如此,它才会备受黑客们的「青睐」。但对于美帝人们来说,觊觎路由器落后的安全性的可不仅仅只有黑客而已,CIA 也在同时「暗中观察」呢。

上周四,维基解密(WikiLeaks)公布了一份新的内部文件,其中对 CIA 入侵路由器的工具进行了详尽的描述。此次公布的文件是维基解密长达数月的「Vault 7」系列披露文件(从 2017 年 3 月 7 日起,维基解密开始揭露 CIA 在电子监控及网络信息战方面的一系列细致行为与扮演角色,此系列文件统称「Vault 7」)的最近一次更新。

据维基解密称,包括 Linksys、D-Link、和 Belkin 在内的 10 个制造商生产的家庭无线网络路由器都可成为隐秘的情报获取器,使 CIA 得以监控与操纵往来流量,并对任何连接路由器的电子设备造成影响。

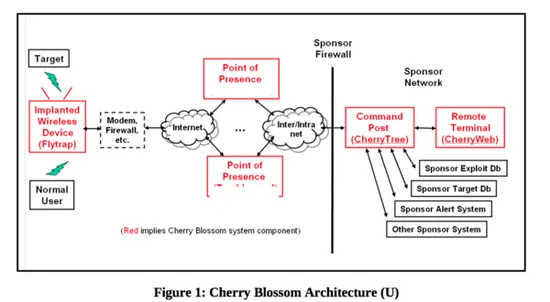

CIA 会在这些路由器内植入一个代号为「CherryBlossom(樱花)」的定制固件。它会专门破坏 CIA 目标的无线网络设备,如路由器和接入点等。这些无线网络设备被经常用于个人家庭、公共场所(酒吧、宾馆和机场)、中小型公司及企业办公室。CherryBlossom 通过改变 Wi-Fi 连接者与网络间的信息流,使「被感染设备」向所在网络发送恶意内容,从而使 CIA 得以利用目标电脑操作系统与应用程序的弱点。

(CherryBlossom结构示意图)

(CherryBlossom结构示意图)不但如此,因为有些路由器会允许其自身固件通过无线网络更新,从而使得 CIA 不必通过物理植入也可直接「感染」这些路由器。比如像 D-Link 生产的 DIR-130 款路由器和 Linksys 生产的 WRT300N 款路由器就因其易被远程感染而「首当其冲」地成为了 CIA 的「最佳背锅款」。

只要路由器的「通用即插即用(universe plug and play)」的功能保持着「开启」的默认状态,CIA 的一款代号为「Tomato(番茄)」的密码提取器就能套取该设备的管理密码。对于保留着默认密码,或者管理密码十分简单的路由器来说,想要对抗 Tomato 的密码套取简直就是螳臂当车。

据该文件披露,CherryBlossom 可在 25 种不同的路由器模型中运行。但若稍对 CherryBlossom 进行修改调整,它便能在超过 100 种的路由器模型中正常运行。

此番披露中还包括一份名为《CherryBlossom 用户指南》的文件。该文件足有 175 页,指出一个基于 Linux 端的操作系统可以在多种路由器上运行。一旦该操作系统安装在路由器上,CherryBlossom 便会使该路由器变成一个「FlyTrap(捕蝇草)」,接下来,这 FlyTrap 将会主动联系一款代号为「CherryTree(樱树)」的由 CIA 控制的服务器。

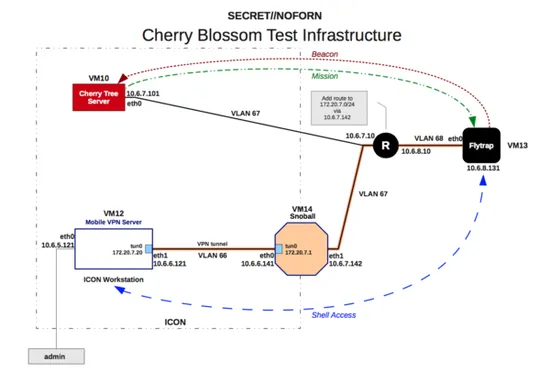

FlyTrap 会把这台路由器的设备状态和安全信息发送给 CherryTree,随后 CherryTree 便会将这些信息记录在数据库中。作为回应,CherryTree 会给已感染的设备发送一则「Mission(使命)」,其中包括针对 CIA 目标而需采取的一系列明确任务。CIA 的操作员可以通过使用一款代号为「CherryWeb(樱之网)」的基于浏览器的用户界面来检视 FlyTrap 的状态与安全信息、制订新使命、检视使命相关数据、执行系统管理任务等。

(CherryBlossom 测试结构)

(CherryBlossom 测试结构)使命的目标可通过任何连接路由器用户的 IP、电子邮箱地址、MAC 地址、聊天软件昵称、网络语音电话号码来确认。使命的内容包括:监控目标行为、对目标执行某项操作、以及设定下次发送已感染设备信息的时间等。FlyTrap 的任务包括:复制目标全部或部分流量信息;复制目标所有电子邮箱地址、聊天软件昵称、网络语音电话号码;改变浏览器访问地址;建立可供本地网络访问的虚拟私人网络连接;以及代理目标全部网络连接等等。

FlyTrap 还会建立一个 VPN 通道,使其可以连接到 CherryBlossom 所控制的 VPN 服务器,CIA 操控员便可以借此利用 FlyTrap 的 WLAN 和 LAN 来进行更进一步的监控与操纵。

除复制的网络数据外,FlyTrap 与 CherryTree 间的通信是完全加密的。为了使其更具隐蔽性,所有已加密的信息都被伪装成了请求一个图像文件的浏览器 cookie,CherryTree 之后还会向真的向被感染设备发回一个二进制图像文件,来迷惑那些有「高警惕性」的目标。

十年:黑路由器,我们是认真的

十年:黑路由器,我们是认真的在许多方面,CherryBlossom 并没有和如同 DNSChanger 之类的其他专黑路由器的恶意程序有甚差别。这些恶意程序在过去的几年里已经对成百上千的路由器造成了威胁。使 CIA 这款植入固件不同的,是因为它的功能更加系统全面:它有用户界面、指令-服务器支持、以及众多的「使命」等。值得注意的是,维基解密所披露的这组美国官方文件可追溯至 2007 年,当时针对路由器的黑客袭击也远没有现在这么复杂棘手,可谓「细思极恐」。

CherryBlossom 是维基解密 Vault 7 系列的最新披露的一组信息。据维基解密称,他们能够获取到这组信息的原因,是 CIA 已经对其「黑客兵工厂」失去了绝对控制。CIA 高层拒绝对该系列文件的真实性做出任何回应。但根据 Vault 7 中连篇累牍的文件和独特细致的信息来看,研究者们认为该系列文件的真实性几乎毋庸置疑。

不但如此,据网络安全公司 Symantec 的研究者透露,Vault 7 中至少有一组文件与一次多年期全球性的针对多国政府与私有企业的高级黑客攻击有着绝对关系。尽管维基解密称 Vault 7 系列文件的披露旨在「唤起一场针对网络武器的安全、创造、使用、扩散及其『民主控制』的一场公开辩论」,目前却仍未有任何实质信息显示 CIA 有任何违反法律的僭越之嫌。

像其他 Vault 7 系列文件一样,上周四的文件并没有包含 CIA 黑客行为所使用的源代码和二进制编码,也就因此避免了其他黑客个人或组织挪用 CIA 的代码来袭击路由器。与维基解密不同,一个名为 Shadow Brokers 的组织曾公布了数个由美国国家安全局研发的高级黑客工具,有的工具甚至是该组织故意偷窃来的。这些信息的公布造成了巨大的网络动荡。

今年四月,一款由美国国家安全局研发,代号为「EternalBlue(永恒之蓝)」的工具的泄露导致了 WCry 勒索病毒的爆发。据粗略统计,该病毒已影响了 90 个国家的 72 万 7 千台电脑。

但上周四的 Vault 7 系列文件确实提供了一些可被 CIA 目标用于检测自己的计算机是否已被侵入的指示标志。一位研究者曾发称,人们现在可以通过指示标志找到 CIA 所控制的 CherryTree 的服务器,因为它们的默认 URL 都是「CherryWeb」。

面对信息泄露的风险,美国的「技术宅」们却是有条不紊地应对起来。他们将「疑似感染」的路由器调至「被动模式」,并将其与网络集线器和受信路由器连接起来。如此,该网络所接收和发送的数据就都会被显示出来,这样他们就能判断自己的路由器是否已被 CIA 监控了。

以上是极客公园对 CherryBlossom 文件的系统报道,我们将会持续关注维基解密 Vault 7 系列文件的更新。