2015 年英特尔推出 Skylake 微架构的第六代酷睿处理器时,推出了一个称之为 DCI 直接连接的接口,目的是方便测试人员在不拆机的情况下调试硬件。然而,近日在德国汉堡召开的第 33 届 Chaos Communication Congress 通信大会期间,Positive Technologies 的安全研究专家 Maxim Goryachy 和 Mark Ermolov 透露称,黑客可以利用 DCI 界面完全控制整台电脑,而且无需进行软件层面上的攻击。

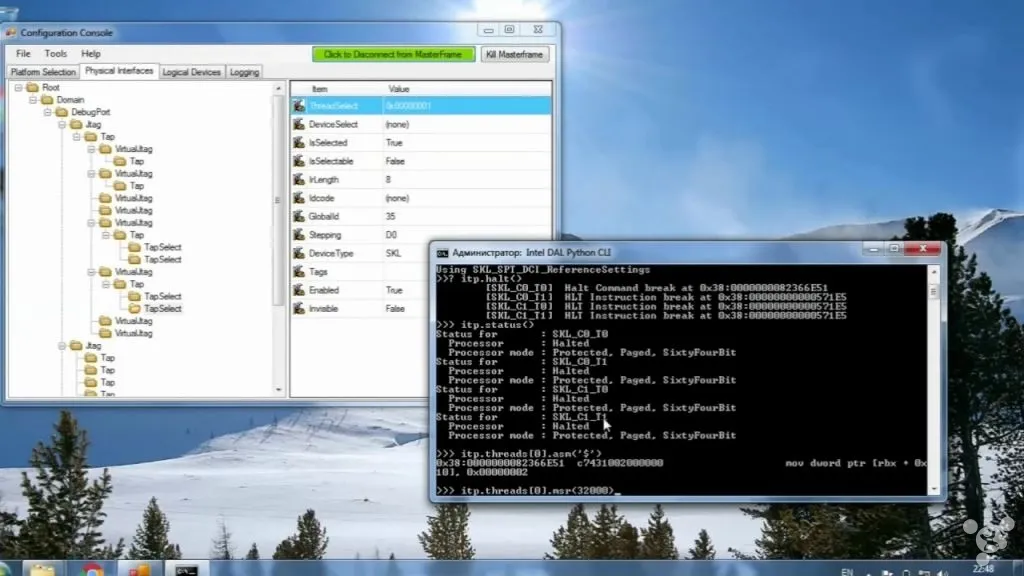

此前展开调试工作,在 Skylake 之前都需要借助连接到主板调试接口(ITP-XDP)的专用设备,但现在英特尔进行了修改。为了进一步解释,两名安全人员直接在现场进行了测试,他们在一款测试用的主板上,通过标准 USB 3.0 接口提供对 JTAG 调试界面,直接可以访问操作系统内核、管理程序和驱动程序。

重点是,安全人员演示的不止是进行硬件调试,还包括监视用户,窃取用户的信息,甚至重写 BIOS 等。安全人员称,他们使用的虽然是 USB 3.0 接口,但实际上不走 USB 3.0 协议,因为这是基于英特的设备,直接采用英特尔协议即可,轻松快速地实现对电脑的一切调试,完全不需要连接 ITP-XDP 接口。

英特尔的第六代主板芯片组,如市面上销售的 100 系列主板,均默认开启 DCI 界面,因此按理来说,最新发布的基于 Kaby Lake 微架构的第七代酷睿平台,能够基于相同的方式入侵整台电脑,完全不需要什么很先进很专业的软硬件技术。不过,现场安全人员演示的是第六代英特尔酷睿芯片的设备。

安全人员最后表示,目前受此影响的是基于英特尔第六和第七代酷睿“U”系列处理器的设备,不清楚英特是否已经意识到问题所在,或许英特尔可以通过调整 Boot Guard 来阻止未授权的调试操作。