Intel Security 旗下的安全产品 McAfee VirusScan Linux 企业版被曝受 10 个漏洞影响,由几个漏洞构成的攻击链可以完成以 root 权限远程执行代码。

几个月之前,麻省理工学院林肯实验室的安全专家 Andrew Fasano 就在 McAfee VirusScan Linux 企业版(VSEL)中发现多个漏洞,这些漏洞存在于 VSEL 1.9.2 版本至 2.0.2 版本。他在博客中详细说明了这些漏洞,并表示某几个漏洞联合使用可以 root 权限执行远程代码。

10 个漏洞,其中 4 个为高危

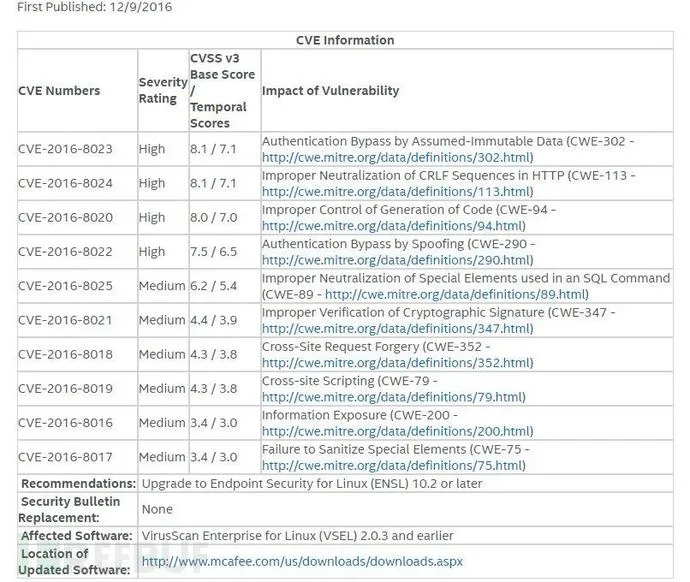

Fasano 早在今年 6 月通过 CERT/CC(美国计算机紧急事件响应小组协调中心)向 Intel Security 提交了漏洞报告,公开日期原定于 8 月。但是 McAfee 安全团队不同意,和 Fasano 协商后,决定将公开日期延期到 9 月甚至 12 月。三个月安静地过去了,时间来到了 12 月 5 日,McAfee 提前公开了漏洞(原定于 12 月 12 日),顺势在 12 月 9 日的时候发布了安全公告并分配了这些漏洞的 CVE ID。

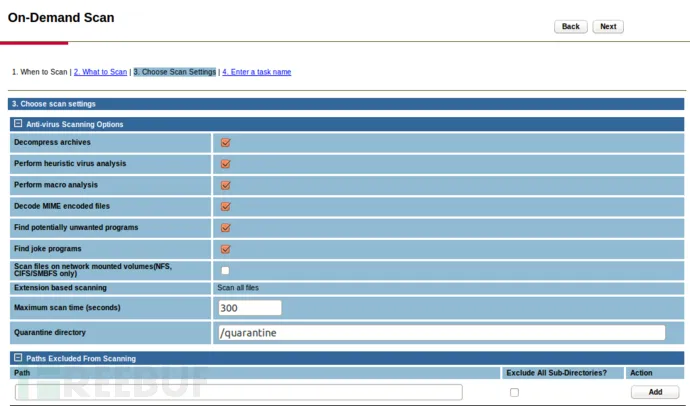

本次公布的泄露信息中,McAfee VirusScan Linux 企业版受到各种漏洞的影响,包括信息泄露,跨站点请求伪造(CSRF),跨站点脚本(XSS),远程代码执行,特权升级,特殊元素注入,暴力枚举身份认证,SQL 注入和任意文件写入的问题。

Fasano 在博客中写道:

即使一个 Linux 系统运行着英特尔的 McAfee VirusScan 企业版,它也会由于多个安全漏洞而受到远程攻击。其中一些漏洞组合起来甚至能以 root 权限执行远程代码。

10 个漏洞中 4 个高危漏洞,其余 6 个中等

利用 4 个漏洞来构建攻击链

Fasano 解释了使 McAfee VirusScan Linux 企业版陷入危机整个攻击链。

所有的一切始于其中一个漏洞,该漏洞(CVE-2016-8022)允许身份认证 token 的远程使用,这里还需要另一个漏洞(CVE-2016-8023)暴力枚举破解。

攻击者部署了一台恶意更新服务器,随后触发 CVE-2016-8022 漏洞,让客户端产品会去使用这台恶意升级服务器。然后,攻击者需要利用 CVE-2016-8021任意文件写入漏洞来构建从升级服务器获取的恶意脚本。最终利用 CVE-2016-8020提权漏洞,使得这个恶意脚本可以以 root 权限来执行。

最后一步,再发送带身份认真 token 的恶意请求来启动病毒扫描,这样就能实现以 root 权限执行恶意脚本。总括一下,整个过程是下面这样的:

“要在一台远程设备上以 Root 权限执行代码:

1. 利用 CVE-2016-8022 漏洞和 CVE-2016-8023 漏洞,来暴力破解身份认证 token;

2. 开始运行恶意升级服务器;

3. 利用 CVE-2016-8022 漏洞,发送带身份认证 token 的请求至升级服务器;

4. 利用 CVE-2016-8021 漏洞,迫使目标设备在其系统中构建恶意脚本;

5. 利用 CVE-2016-8020 与 CVE-2016-8021 漏洞,发出带身份认证 token 的恶意请求,来启动病毒扫描过程,但实际上就是执行恶意脚本;

6. 恶意脚本会在目标设备上以 Root 权限执行。

注意,利用此漏洞取决于是否存在用户登录 Web 界面时生成的有效登录 token。 这些 token 仅在登录后大约一小时内有效。”

解决方案

受到漏洞影响的用户应尽快升级到 Endpoint Security for Linux(ENSL)10.2 或更高版本,VSEL 产品很快就会寿终正寝。

CERT / CC(美国计算机紧急事件响应小组协调中心)也发布了安全公告,告知了客户 McAfee VirusScan Linux 企业版的不足。

“McAfee 已经停止了 Virus Scan 企业版产品,倾向于使用新的 McAfee Endpoint Security 产品来解决这些漏洞。 建议受影响的用户尽快升级到 Endpoint Security 10.2 版本或更高版本。 该升级服务向现有用户免费提供。”

参考来源:securityaffairs,FB 小编 bimeover 编译,转载请注明来自 FreeBuf.COM