宽带商弹广告的后果:

1:以假乱真,误导不明真现的用户,以为是网站自身弹的广告。

2:用户烦。

早期宽带商弹广告,DNS劫持:

DNS是干什么用的?

就一个功能:根据域名的请求,返回IP,所以DNS本身不会返回广告。

宽带商利用DNS作恶,指向广告服务器:

虽然不能返回广告,但它可以返回假的IP,把IP指向自己的广告服务器,于是浏览器就把请求指向了宽带商的广告服务器。

宽带商的技术:

由于量大,宽带商不可能用广告服务器当代理服务器,去请求完数据再返回,所以有了最原始的一招:

弄个静态页面,用js来弹广告,内里套个iframe,仍然返回原网站去请求,这样广告服务器就没啥压力了,只处理一个静态html。

基本就类似于:

<html>

//宽带商的广告代码,省略。。。。。。

<iframe src="http://www.cyqdata.com" />

</html> 这样早期的广告,都是帽子戴在各大网站的头上。

应对策略:

1:投诉。(投诉多了,宽带商会对某用户的请求就不弹了,其它还是一样弹。。。)

2:修改DNS。 (直接就不给宽带商弹的机会了)

宽带商弹广告进化了,网关劫持:

网关是什么:

你的路由器就是网关了(通常:192.168.1.1),然后数据会转发到下一网关,一级一层的上报,详情问google。

DNS可以改,网关劫持,这个可改不了:

不管你三七二十一,什么用户,用的什么解析,反正你是我用户,你的数据就得经过哥的网关的。

技术也讲天时地利:

为了和谐社会,上层有指示,发出和返回的数据包是要安检的。

反正是要检测,加个随机插入广告返回,这好的机会,别错过,顺水推舟啊。

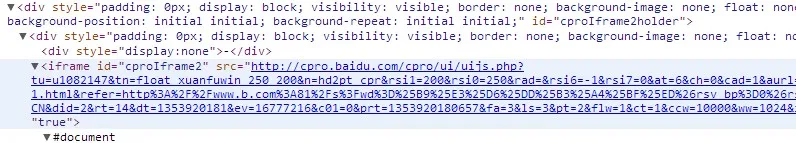

用这招,不是头上戴帽了,而是小弟弟带套了,代码类似以下:

大体效果图:

应对策略:

1:工信部(http://www.chinatcc.gov.cn:8080/cms/shensus/)投诉(网民最有效的这招)

2:网站自身检测:

网站在自身输出的最底层,加一小段js用于检测当前是否包含iframe,如果有,灭了它。

再记录相应的广告服务器IP,再引导用户到屏蔽广告IP的页面,这样可以还网站的自身清白,也可以让用户下一次不会出来广告。。